Llevamos una semana hablando de Meltdown y Spectre, los graves fallos de seguridad que afectan a la práctica totalidad de los procesadores modernos. La primera de las vulnerabilidades, Meltdown, afecta a las CPU de Intel e implica tener una puerta abierta a datos de la memoria del sistema, pudiendo sufrir una ralentización del equipo con la solución. La segunda, Spectre, afecta a Intel, AMD y ARM permitiendo la entrada de otras aplicaciones a la memoria.

Dado que la explotación de estos errores podría permitir a un atacante obtener contraseñas almacenadas, fotos, correos electrónicos, mensajes instantáneos e incluso documentos según los investigadores, además de las actualizaciones Microsoft ha anunciado el lanzamiento de un script PowerShell que los usuarios y profesionales pueden ejecutar en sus sistemas para comprobar si las protecciones frente a estas importantes amenazas están habilitadas. Solamente debemos seguir los siguientes pasos sabiendo lo que hacemos.

Guía para comprobar si se es vulnerable a Meltdown y Spectre

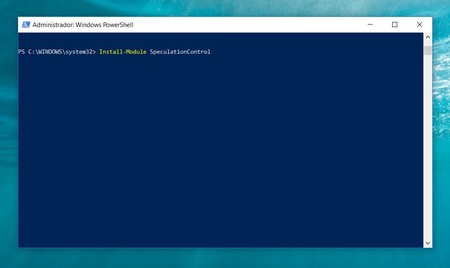

Aspecto de Windows PowerShell.

Aspecto de Windows PowerShell.

- Pulsa la tecla Windows o entra en el menú Inicio.

- Busca Windows PowerShell y haz clic con el botón derecho sobre el resultado para seleccionar "Ejecutar como administrador".

- Instala el módulo PowerShell en cuestión escribiendo Install-Module SpeculationControl y presiona la tecla intro.

- Si se solicita la activación o descarga de NuGet, escribe S (Y en el caso de que tengas el sistema en inglés) y presiona intro.

- Seguramente se solicitará la confirmación de la instalación desde un repositorio que no es de confianza, deberá hacerse volviendo a escribir S y presionando intro.

- Para no tener problemas con la directiva de ejecución, deberá escribirse $SaveExecutionPolicy = Get-ExecutionPolicy y presionar intro; al final revertiremos este cambio.

- Para asegurarse de la importación del comando en la ejecución se escribirá Set-ExecutionPolicy RemoteSigned -Scope Currentuser y luego intro.

- Se nos pedirá confirmación del cambio de directiva de ejecución, y presionaremos S seguido de intro.

- Importaremos el módulo introduciendo Import-Module SpeculationControl seguido de un intro.

- Finalmente, ejecutaremos el módulo de PowerShell para comprobar que las protecciones están habilitadas escribiendo Get-SpeculationControlSettings y presionando, nuevamente, la tecla intro.

- Por último, recordad que para revertir la directiva de ejecución al estado original debemos escribir Set-ExecutionPolicy $SaveExecutionPolicy -Scope Currentuser y presionar la tecla intro. A continuación, confirmamos la reversión introduciendo S y volviendo a pulsar intro.

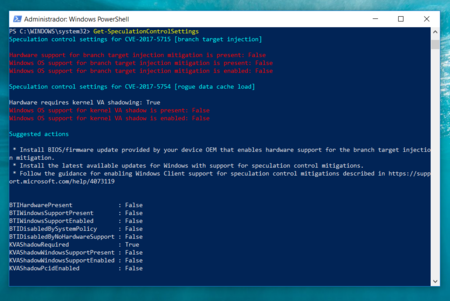

Alcanzado este punto, en la ventana de Windows PowerShell habrá aparecido el resultado de la comprobación que hemos llevado a cabo indicando de una forma muy ilustrativa si las diferentes protecciones existentes están habilitadas.

Resultado del script PowerShell tras comprobar las protecciones frente a Meltdown y Spectre.

Resultado del script PowerShell tras comprobar las protecciones frente a Meltdown y Spectre.

Bajo el título "Speculation control settings for CVE-2017-5715 [branch target injection]" encontramos las referencias a la vulnerabilidad Spectre y bajo "Speculation control settings for CVE-2017-5754 [rogue data cache load]" las correspondientes a Meltdown. Las protecciones habilitadas mostrarán en los resultados el valor "True", mientras que las inhabilitadas el valor "False".

Si solamente has instalado en tu computadora el parche de emergencia que emitió Windows 10 el pasado día 3 de enero, que únicamente se ocupa de Meltdown, los valores del segundo apartado deberían indicar "True" y mostrarse en verde, a excepción del primer ítem, que aparece en blanco.

Para conseguir los resultado positivos en el primero, el referido a la peor de las vulnerabilidades, Spectre, sería necesario instalar la actualización de la BIOS/firmware proporcionada por el fabricante del dispositivo que permite el soporte de hardware.

Una vez actualizado Windows 10 y actualizada la BIOS o el firmware, los ítems de ambas secciones deberían aparecer con el valor "True" y resaltados en verde.

Qué hacer si no se han recibido las actualizaciones en tu equipo

Si no has recibido la actualización del SO de Microsoft y ya has probado a ejecutar Windows Update sin resultados, comprueba que tu antivirus no esté bloqueando la recepción del parche. Si tu procesador es un AMD, ten paciencia porque de momento se ha suspendido el envío de la actualización del sistema.

Para la actualización de la BIOS o el firmware deberás visitar la página web de soporte del fabricante buscando qué puedes hacer según el modelo que poseas. Además, asegúrate de actualizar cualquier otro software del equipo para estar todavía más seguro y mantenerte al tanto de las últimas novedades sobre estos fallos de seguridad.

En Xataka | Cómo actualizar todos tus sistemas operativos y navegadores para frenar a Meltdown y Spectre

Ver 10 comentarios

10 comentarios

atoi

Aparentemente los drivers de vídeo también podrían ser vulnerables. NVIDIA publicó varios parches para mitigar Meltdown y Spectre:

http://nvidia.custhelp.com/app/answers/detail/a_id/4611

enigmaxg2

A mi esto me empieza a sonar a truco para mandar al carajo de un plumazo los PCs "antiguos"...

Los CPU intel de antes del 2014 son los que perderán más rendimiento...

Algunos PC con CPU AMD -de nuevo, los más "antiguos" no arrancan después de instalar la actualización...

Y ahora depender de actualizaciones de BIOS y microcode para estar protegido ante Spectre (DUDO que los fabricantes actualicen TODAS las Bios habidas y por haber, si tienes un PC de hace más de 3 años te JODES...)

kikke

El resultado una APU AMD A8 w Radeon R5:

Speculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: False

Windows OS support for branch target injection mitigation is disabled by system policy: False

Windows OS support for branch target injection mitigation is disabled by absence of hardware support: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: False

Suggested actions

* Install BIOS/firmware update provided by your device OEM that enables hardware support for the branch target injection mitigation.

BTIHardwarePresent : False

BTIWindowsSupportPresent : True

BTIWindowsSupportEnabled : False

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : True

KVAShadowRequired : False

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : False

KVAShadowPcidEnabled : False

seba80

El paso 11 no me ha resultado

pacomena1

Un amd ryzen 1800x

PS C:\Windows\system32> Get-SpeculationControlSettings

Speculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: False

Windows OS support for branch target injection mitigation is disabled by system policy: False

Windows OS support for branch target injection mitigation is disabled by absence of hardware support: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: False

Suggested actions

* Install BIOS/firmware update provided by your device OEM that enables hardware support for the branch target injection mitigation.

BTIHardwarePresent : False

BTIWindowsSupportPresent : True

BTIWindowsSupportEnabled : False

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : True

KVAShadowRequired : False

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : False

KVAShadowPcidEnabled : False

PS C:\Windows\system32>

asdfer

Iba a hacer la prueba en una Surface rt por curiosidad pero supongo que no se puede, no permite instalar el modulo.

jesusoromana

PC con Intel i3 6100 + nvidia Geforce GTX 1050TI G1 (GPU actualizada al ultimo driver) protegido???

PS C:\WINDOWS\system32> get-speculationcontrolsettings

Speculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is enabled: False

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: False

Windows OS support for kernel VA shadow is enabled: False

Suggested actions

* Install BIOS/firmware update provided by your device OEM that enables hardware support for the branch target injection mitigation.

* Install the latest available updates for Windows with support for speculation control mitigations.

* Follow the guidance for enabling Windows Client support for speculation control mitigations described in https: // support . microsoft.com / help / 4073119

BTIHardwarePresent : False

BTIWindowsSupportPresent : False

BTIWindowsSupportEnabled : False

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : False

KVAShadowRequired : True

KVAShadowWindowsSupportPresent : False

KVAShadowWindowsSupportEnabled : False

KVAShadowPcidEnabled : False

barbieroalex

Buenas yo confio en este foro bastante pero alguien ha revisado bien los permisos que le damos al OS, y si de verdad lo estamos dejando en las mejores condiciones posible despues de ejecutar estos comandos, Por que la opcion 11 dice claramente -> el valor predeterminado es "N".